Wir bieten folgende Leistungen und Fähigkeiten an

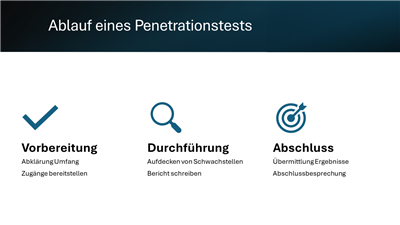

Penetrationstests

Was ist ein Penetrationstest?

Ein Penetrationstest (kurz „Pentest“) ist eine Sicherheitsanalyse eines oder mehrerer IT-Systeme. Dabei versucht ein IT-Sicherheitsexperte („Pentester“) in der zur Verfügung stehenden Zeit möglichst viele Schwachstellen aufzudecken. Dabei werden die gleichen Tools und Vorgehensweisen benutzt, wie sie auch echte Angreifer einsetzen. Das Ergebnis eines Penetrationstests ist ein ausführlicher Bericht mit gefundenen Schwachstellen, geordnet nach Schweregrad, und empfohlenen Maßnahmen, um sie zu beheben.

Warum Penetrationstests?

1. Jedes System hat unbekannte Schwachstellen.

2. Ohne Tests bleiben sie unentdeckt, bis ein Angreifer sie ausnutzt.

3. Penetrationstests finden diese Schwachstellen

4. Damit sie behoben werden können, bevor Angreifer sie ausnutzen

Simulation von Cyberangriffen

Bei der Simulation von Cyberangriffen werden typische Angriffswege nachgestellt. Das Ziel ist zu testen, wie gut das Zielunternehmen auf diese Angriffe vorbereitet ist. Im Fokus steht dabei die Angriffserkennung.

Welche genauen Angriffe simuliert werden, wird gemeinsam in einer Besprechung erarbeitet. Beispiele dafür sind:

* Social Engineering

* Phishing

* Malwarebefall eines Geräts

Das Ziel der Simulation ist im Normalfall ein Test der Angriffserkennung und Reaktion. Hierbei kann beispielsweise getestet werden, ob eine Phishing-Mail von Mitarbeitenden erkannt wird und ob der Prozess zum Melden einer Phishing-Mail bekannt ist und funktioniert.